Las prácticas modernas de desarrollo de software como Agile, DevOps y CI/CD han revolucionado el panorama del desarrollo de software con la automatización y la alta velocidad. Si bien esto permite ciclos de lanzamiento más rápidos, también abre la puerta a una plétora de agujeros de seguridad.

Este artículo profundiza en los fallos de integridad del software y los datos, explorando los exploits comunes que utilizan los hackers, ejemplos de la vida real y estrategias de prevención.

Comprender los fallos de integridad del software y los datos

Empecemos con algunos antecedentes: Los fallas en el software y en la integridad de los datos figuran en el Top 10 de OWASP como la octava vulnerabilidad más crítica de las aplicaciones web. También conocidos como ataques a la cadena de suministro, representan una amplia categoría de amenazas a la seguridad de las aplicaciones que se producen cuando una aplicación utiliza componentes no verificados extraídos de repositorios públicos, fuentes no fiables y redes de distribución de contenidos.

Una vez que un operador malintencionado penetra en la red y se cuela en ella, es fácil explorar el sistema y realizar cambios no autorizados. Como resultado, el sistema se vuelve susceptible a la divulgación de información privada e incluso a un compromiso de todo el sistema.

Las consecuencias de los fallos en el software y la integridad de los datos van más allá de las interrupciones de la actividad empresarial, ya que plantean riesgos significativos tanto para las personas como para las organizaciones. Los usuarios finales a menudo consumen software y datos de diversas fuentes sin examinarlos a fondo.

Ejemplos de fallos en el software y la integridad de los datos

Una vez que las entidades maliciosas penetran en el sistema, pueden hacer un montón de cosas perjudiciales. Examinemos varios ejemplos de fallos en la integridad del software y los datos:

Canalización de integración continua / entrega continua

Un pirata informático puede infiltrarse en el conducto de distribución de actualizaciones insertando código malicioso. Si las actualizaciones de esta fuente comprometida carecen de comprobaciones de integridad adecuadas, el código malicioso puede propagarse fácilmente. Sin saberlo, quienes implementan estas actualizaciones promueven la difusión de código dañino procedente de una fuente de confianza, lo que supone un importante riesgo para la seguridad.

Eliminación insegura

Los dispositivos antiguos, como ordenadores, discos duros y unidades de estado sólido que no se han borrado correctamente, pueden exponer a los usuarios al robo de datos. Incluso unos pocos datos filtrados pueden abrir las compuertas a actividades maliciosas como el robo de identidad, el fraude financiero, el robo de IP y el fraude cibernético. Es de suma importancia asegurarse de que todos los datos sensibles se eliminan por completo.

Software preinstalado comprometido

Los atacantes aprovechan las vulnerabilidades del software preinstalado para acceder a datos sensibles. Si utiliza software diseñado en secreto para recopilar y compartir información confidencial con ciberagentes, es muy probable que se exponga al robo de datos. En cualquier caso, los datos acaban en las manos equivocadas.

Afrontar los fallos de integridad del software y los datos

Los actores maliciosos están siempre a la caza de vulnerabilidades de seguridad e inevitablemente encuentran una forma de entrar. Una vez que han penetrado en un sistema, es crucial que las organizaciones identifiquen rápidamente a los intrusos, los eliminen y comiencen el proceso de limpieza.

¿Cómo se identifican y corrigen los fallos de software y de integridad de los datos? Por regla general, este proceso implica los siguientes pasos coherentes:

- Identificar la causa raíz. Esto implica revisar los registros, estudiar los datos de la red, comprobar las configuraciones del sistema y realizar investigaciones forenses para descubrir amenazas a la seguridad y rastrear actividades sospechosas. Esta etapa debe realizarse lo antes posible para remediar la situación sin causar daños graves.

- Aislar los sistemas y datos infectados antes de que lleguen al punto final. Una vez identificado el origen del fallo, los archivos afectados que contengan posibles exploits deben ponerse en cuarentena para eliminar la oportunidad de que un actor de amenazas cause más daños.

- Corregir el fallo de integridad de los datos. Copiar los datos de la copia de seguridad desde un almacenamiento secundario, recuperar los archivos dañados o volver a introducir los datos incorrectos sería la siguiente mejor opción.

- Confirmar que los datos afectados se han restaurado a su estado correcto. El poder de la remediación es simple y directo: ejecute comprobaciones de la integridad de los datos, compárelos con registros anteriores y realice pruebas de validación. Verificar estas cosas le dará una indicación de la fiabilidad general del sistema.

- Prevenir males mayores. El desarrollo de una estrategia de seguridad sólida, la adopción de medidas de seguridad proactivas y la formación del personal demostrarán su valor. La clave no está necesariamente en huir del oso, sino en huir de otros excursionistas convirtiéndote en un objetivo mucho más difícil que otras víctimas potenciales.

Ejemplos de la vida real

Los fallos en el software y en la integridad de los datos han sido capaces de causar estragos en grandes empresas. Veamos cómo se produjeron estos ataques. Estas son las brechas de este tipo más masivas de la historia:

Equifax

Un ejemplo muy famoso de fallo en los controles de integridad del software y los datos es el ataque a Equifax en 2017. Los chicos malos explotaron las debilidades de seguridad en los sistemas de Equifax, lo que llevó a comprometer los datos personales de 148 millones de consumidores estadounidenses. Esta información sensible incluía detalles de tarjetas de crédito, nombres, números de teléfono, direcciones, fechas de nacimiento, números de licencia de conducir y números de seguridad social.

Esta catastrófica filtración de datos se produjo porque Equifax no actualizó su sitio web público con la última versión de Apache Struts y no aplicó parches de seguridad cruciales durante un largo periodo. A raíz de ello, Equifax, una de las tres principales agencias de información crediticia de Estados Unidos, se enfrentó a numerosas demandas, investigaciones gubernamentales, pérdidas financieras y una reputación empañada.

SolarWinds

Probablemente el ejemplo más destacado de esta vulnerabilidad sea el ataque a la cadena de suministro de SolarWinds Orion en 2020. Ciberagentes sofisticados accedieron al sistema de software de una importante empresa de tecnología de la información estadounidense utilizando métodos como la pulverización de contraseñas. Una vez dentro, añadieron sigilosamente el código pirateado en la cadena de producción y distribución del sistema atacado. Este componente malicioso se incorporó a las actualizaciones del software Orion de SolarWinds.

Posteriormente, la empresa distribuyó una actualización maliciosa a más de 18.000 clientes, entre los que se encontraban organismos gubernamentales y empresas de la lista Fortune 500. Cuando los clientes instalaban la siguiente actualización del software Orion, adquirían sin saberlo el componente malicioso. Los operadores maliciosos aprovecharon esta oportunidad para comprometer cuentas de correo electrónico, redes y sistemas de algunas de las mayores empresas del mundo.

Estrategias de prevención y buenas prácticas

Tomar medidas de seguridad a tiempo impide que los actores de las amenazas logren sus objetivos. Repasemos algunas de las mejores prácticas para prevenir fallos en el software y en la integridad de los datos:

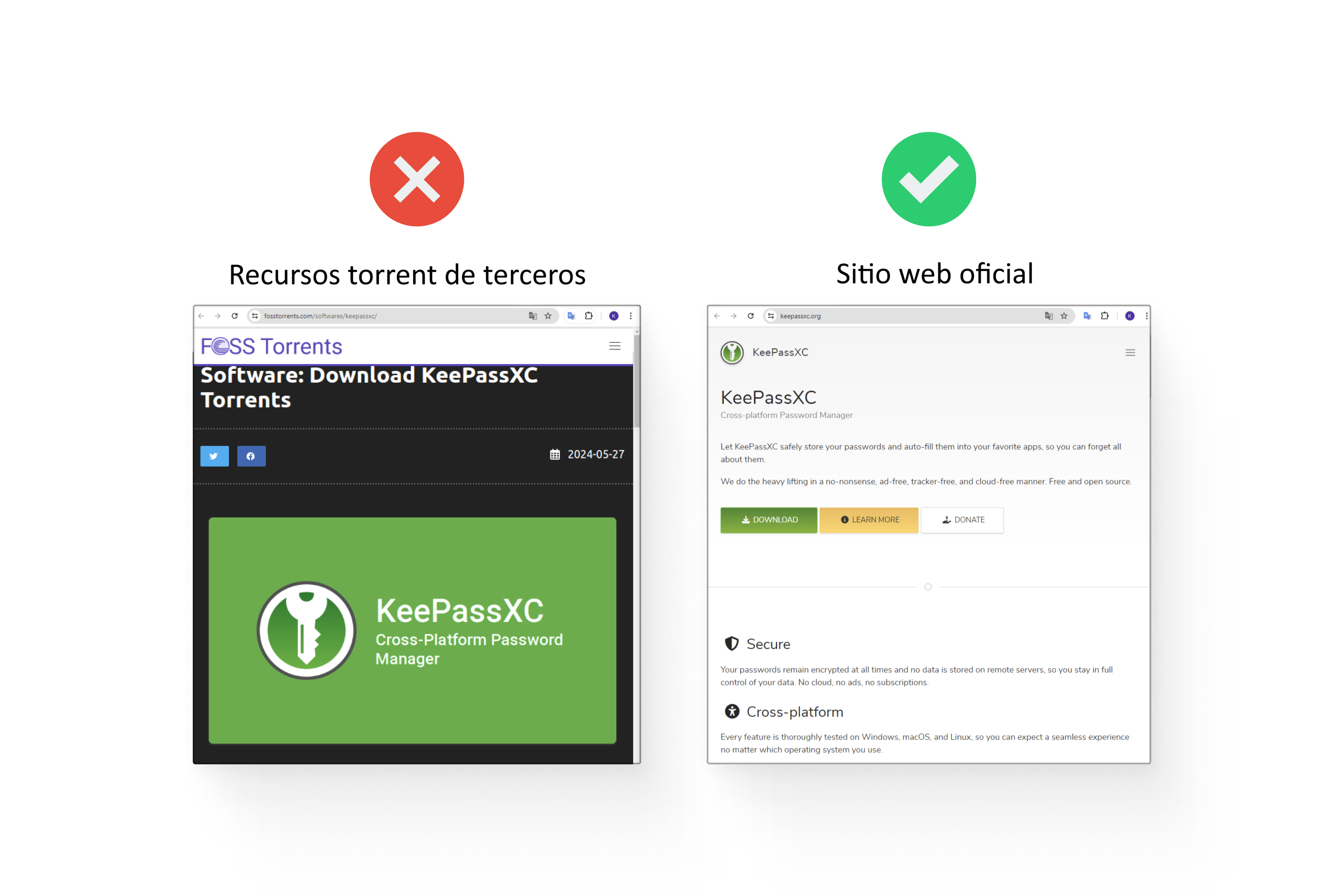

Descargue componentes de software sólo de fuentes oficiales

Ante todo, evite los componentes de software no verificados y pirateados que puedan contener vulnerabilidades ocultas, malware o puertas traseras, lo que supone riesgos innecesarios para su entorno. Los operadores malintencionados pueden comprometer fácilmente su sistema y sus datos a través de estos componentes fraudulentos.

Utilice la autenticación multifactor (MFA)

La autenticación multifactor proporciona un nivel adicional de prevención. Este mecanismo de defensa dificulta a los piratas informáticos la penetración en la red. Incluso si se vulnera un control de seguridad crítico, los atacantes siguen teniendo bloqueado el acceso o la modificación del recurso objetivo porque necesitan superar una o más barreras adicionales.

Realizar pruebas de penetración periódicas

Un enfoque prometedor para prevenir ataques es realizar pruebas de penetración. QAwerk lleva a cabo un pentest exhaustivo, simulando ataques a aplicaciones web para identificar puntos débiles antes de que los delincuentes de ransomware los exploten. Contratar a expertos en pruebas de penetración puede maximizar su oportunidad de solucionar problemas de forma proactiva.

Exploración de software en busca de vulnerabilidades conocidas

La exploración de vulnerabilidades ayuda a reforzar la estrategia de protección de datos de su organización al garantizar que los componentes no incluyen vulnerabilidades conocidas. El uso temprano de los escáneres de vulnerabilidades puede evitar problemas posteriores, como una mala configuración de la seguridad, así como posibles falsificaciones de peticiones del lado del servidor (SSRF) y vulnerabilidades de deserialización inseguras.

Cifrar todos los datos sensibles

El cifrado es uno de los métodos más eficaces para minimizar el acceso no autorizado. Protege sus datos en reposo y en tránsito de las intrusiones de piratas informáticos. Antes de compartir cualquier dato sensible, es esencial cifrarlo utilizando protocolos de seguridad como Transport Layer Security/Secure Sockets Layer (TLS/SSL).

Implantar firmas digitales

La firma de código añade una capa adicional de seguridad. Garantiza la integridad del código y protege a su empresa y a los usuarios de la manipulación del software. Este método permite a los desarrolladores demostrar que una pieza de software es auténtica y está verificada por una firma electrónica de una fuente legítima.

Implantar la segregación de canalizaciones CI/CD

Otro método eficaz para eliminar el riesgo de que un exploit explote con éxito los datos de su empresa es desacoplar todas las funciones de las canalizaciones de desarrollo y despliegue.

El desacoplamiento elimina la dependencia directa entre componentes, servicios o sistemas, minimizando el riesgo de que el fallo de un componente afecte a otros componentes.

Contar con un sólido control de calidad y medidas de ciberseguridad ayudará a superar con éxito cualquier evaluación de integridad de los datos.

Cómo puede ayudar QAwerk con los fallos de integridad del software y los datos

Las pruebas de penetración son un poderoso control de seguridad preventivo que no se puede descuidar, debemos enfatizar. QAwerk cuenta con un equipo altamente cualificado y experimentado de pentesters que pueden mejorar significativamente la postura de seguridad de su organización.

En QAwerk empleamos las mejores herramientas de seguridad para simular ataques reales y evaluar el riesgo de acceso no autorizado a datos confidenciales. Nuestro enfoque incluye una combinación de pruebas manuales y automatizadas en servidores web, de correo electrónico y de alojamiento para evaluar los niveles de seguridad.

Realizamos pruebas de penetración de caja negra, gris y blanca para descubrir problemas de seguridad, errores de flujo de datos y fallos. Combinando estos métodos, inspeccionamos tanto el funcionamiento interno como el externo para identificar todos los problemas potenciales.

Reflexiones finales

En resumen, hemos tratado los aspectos básicos de los fallos de software y de integridad de los datos, cómo identificarlos y los métodos para solucionar y prevenir estos problemas.

Como vimos con Equifax y SolarWinds, no tener en cuenta las medidas de seguridad puede tener consecuencias catastróficas. En ambos casos, los ciberdelincuentes no fueron detectados en la red de la víctima durante meses. Detectar un ataque en sus primeras fases es mucho menos perturbador en comparación con el enorme esfuerzo que se requiere si los intrusos han encontrado la forma de entrar en su sistema hace mucho tiempo.

Sin un análisis exhaustivo, los operadores malintencionados pueden propagar fácilmente programas maliciosos por su sistema al amparo de una actualización periódica. No deje que las vulnerabilidades pongan en peligro su organización: póngase en contacto con profesionales del sector.